El nodo ESP32/SX127 se ve como una opción atractiva para iniciar pruebas de IoT usando LoRa. Cuenta con interfaces WiFi, Bluetooth y LoRa.

Informacion relevante

Ejemplo

lunes, 5 de noviembre de 2018

sábado, 20 de enero de 2018

comando GREP

Este tip es para filtra las lineas que contienen comentarios o que tienen unicamente espacios, lo cual ocurre muy a menudo en archivos de configuracion en linux.

$ cat mosquitto_configuration.txt | grep -v -e ^# -e ^$ -e '^[[:space:]]*$'

allow_anonymous false

password_file /etc/mosquitto/accesslist.txt

miércoles, 15 de noviembre de 2017

Capturas continuas en tshark

REM captura de SPEEDTEST

REM FILTRO="port 88" si el puerto HTTP es 88

REM FILTRO="port 80" si el puerto HTTP es 80

SET FILTRO="port 80"

REM duracion en tiempo total [segundos] = 60 files x 60 seg = 3600 segundos de informacion

SET BFILES=60

REM duracion en tiempo por archivo

SET BDURACION=60

REM OUTPUTFILE, nombre de archivo de capturas

SET OUTPUTFILE=SNIFFER-SPEEDTEST.cap

REM INTERFASE

SET INTERFASE="\Device\"

"c:\Program Files\Wireshark\tshark" %FILTRO% -i %INTERFASE% -b duration:%ADURACION% -b files:%BDURACION% -w %OUTPUTFILE%"

sábado, 11 de noviembre de 2017

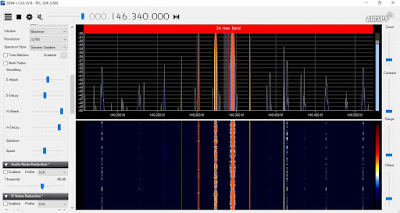

Introduccion al SDR

RF (Radio Frequency) es un área en la cual me he sentido a gusto, así como lo es la programación. Siempre pensé que estas dos áreas eran excluyentes hasta que conoció el SDR.

El SDR es un Radio Definido por Software, esto es, un dispositivo de radio que traslada muchas funcionalidades de la capa de hardware a la de software. Con esto se logra dispositivos con un precio reducido en comparación a los equipos que realizan estas funcionalidades directamente en hardware.

Los adaptadores USB RTL-SDR diseñados originalmente para recepción de TV en las computadoras, al ser capaces de recepcionar señales de radio en un rango muy amplio de frecuencias (24 MHz a 2.2 GHz son ideales para usarse como equipos SDR a un precio razonable.

La aplicacion SDR# (SDR Sharp) permite usar estos dongle RTL-SDR para aplicaciones de decodificacion de AM, FM.

El SDR es un Radio Definido por Software, esto es, un dispositivo de radio que traslada muchas funcionalidades de la capa de hardware a la de software. Con esto se logra dispositivos con un precio reducido en comparación a los equipos que realizan estas funcionalidades directamente en hardware.

Los adaptadores USB RTL-SDR diseñados originalmente para recepción de TV en las computadoras, al ser capaces de recepcionar señales de radio en un rango muy amplio de frecuencias (24 MHz a 2.2 GHz son ideales para usarse como equipos SDR a un precio razonable.

La aplicacion SDR# (SDR Sharp) permite usar estos dongle RTL-SDR para aplicaciones de decodificacion de AM, FM.

lunes, 7 de noviembre de 2016

Actualizando datos fabricante <-> direcciones MAC para NMAP

Por defecto, los rangos de direcciones MAC que vienen en las distribuciones, no se encuentran actualizados. Buscando en internet encontre la manera de poder actualizarlas sin mucho drama. A continuacion detallo la informacion:

Base de datos actualizada de direcciones MAC: http://standards.ieee.org/regauth/oui/oui.txt

Archivo utilizado por NMAP para resolver al fabricante a partir de las direcciones MAC: /usr/share/nmap/nmap-mac-prefixes

El procedimiento detallado se encuentra en el siguiente URL

http://jhjessup.blogspot.pe/2010/04/update-mac-address-manufacturer-tables.html

y el script se detalla:

El archivo "nmap-mac-prefixes" que se genera debe de reemplazar al archivo que se tiene instalado por defecto en la ruta de nmap "/usr/share/nmap/nmap-mac-prefixes"

#!/bin/bash

# update_mac_addresses.sh

# This script downloads the currect mac address data from the IEEE and parses it for nmap and arpwatch.

# nmap-mac-prefixes is for nmap.

# ethercodes.dat is arpwatch.

# Download the current data

wget http://standards-oui.ieee.org/oui.txt

# Divide the data into Manufacturer and Address files

cat oui.txt | grep '(base 16)' | cut -f3 > mac.manufacturer

cat oui.txt | grep '(base 16)' | cut -f1 -d' ' > mac.address

# Paste them back together for nmap data

paste mac.address mac.manufacturer > nmap-mac-prefixes

# Parse the address data for arpwatch

cat mac.address | perl -pe 's/^(([^0].)|0(.))(([^0].)|0(.))(([^0].)|0(.))/\2\3:\5\6:\8\9/' > tmp.address

cat tmp.address | tr [A-Z] [a-z] > mac.address

# Paste the parsed data into the arpwatch file

paste mac.address mac.manufacturer > ethercodes.dat

# Clean up intermediary files

rm tmp.address

rm mac.address

rm mac.manufacturer

rm oui.txt

El archivo "nmap-mac-prefixes" que se genera debe de reemplazar al archivo que se tiene instalado por defecto en la ruta de nmap "/usr/share/nmap/nmap-mac-prefixes"

lunes, 4 de julio de 2016

Usando TCPdump para ver paquetes de ruteo RIP

Para realizar la verificacion de los paquetes RIPv2 propagados en una red local, usaremos tcpdump con las siguientes opciones:

Verificando estas opciones en el trafico capturado podemos ver las redes que son publicadas por RIP desde la direccion ip 172.20.110.16, en multicas hacia la IP 224.0.0.9

-n: formato numero

-vv: informacion de los paquetes capturados

-i eth9.110: interfase seleccionada

udp port 520: protocolo UDP puerto 520

Verificando estas opciones en el trafico capturado podemos ver las redes que son publicadas por RIP desde la direccion ip 172.20.110.16, en multicas hacia la IP 224.0.0.9

[root@ENG04-SVR02 ~]# tcpdump -n -vv -i eth9.110 udp port 520

tcpdump: listening on eth9.110, link-type EN10MB (Ethernet), capture size 65535 bytes

01:37:02.705511 IP (tos 0x0, ttl 1, id 43338, offset 0, flags [none], proto UDP (17), length 512)

172.20.110.16.router > 224.0.0.9.router: [udp sum ok]

RIPv2, Response, length: 484, routes: 24

AFI IPv4, 1.1.1.0/30, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.1.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.2.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.3.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.4.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.5.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.8.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.9.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.10.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.11.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.12.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.13.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.14.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.15.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.16.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.17.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.18.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.19.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.20.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.21.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.22.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.24.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.25.0/24, tag 0x0000, metric: 1, next-hop: self

AFI IPv4, 10.110.26.0/24, tag 0x0000, metric: 1, next-hop: self

0x0000: 0202 0000 0002 0000 0101 0100 ffff fffc

0x0010: 0000 0000 0000 0001 0002 0000 0a6e 0100

0x0020: ffff ff00 0000 0000 0000 0001 0002 0000

0x0030: 0a6e 0200 ffff ff00 0000 0000 0000 0001

0x0040: 0002 0000 0a6e 0300 ffff ff00 0000 0000

0x0050: 0000 0001 0002 0000 0a6e 0400 ffff ff00

0x0060: 0000 0000 0000 0001 0002 0000 0a6e 0500

0x0070: ffff ff00 0000 0000 0000 0001 0002 0000

0x0080: 0a6e 0800 ffff ff00 0000 0000 0000 0001

0x0090: 0002 0000 0a6e 0900 ffff ff00 0000 0000

0x00a0: 0000 0001 0002 0000 0a6e 0a00 ffff ff00

0x00b0: 0000 0000 0000 0001 0002 0000 0a6e 0b00

0x00c0: ffff ff00 0000 0000 0000 0001 0002 0000

0x00d0: 0a6e 0c00 ffff ff00 0000 0000 0000 0001

0x00e0: 0002 0000 0a6e 0d00 ffff ff00 0000 0000

0x00f0: 0000 0001 0002 0000 0a6e 0e00 ffff ff00

0x0100: 0000 0000 0000 0001 0002 0000 0a6e 0f00

0x0110: ffff ff00 0000 0000 0000 0001 0002 0000

0x0120: 0a6e 1000 ffff ff00 0000 0000 0000 0001

0x0130: 0002 0000 0a6e 1100 ffff ff00 0000 0000

0x0140: 0000 0001 0002 0000 0a6e 1200 ffff ff00

0x0150: 0000 0000 0000 0001 0002 0000 0a6e 1300

0x0160: ffff ff00 0000 0000 0000 0001 0002 0000

0x0170: 0a6e 1400 ffff ff00 0000 0000 0000 0001

0x0180: 0002 0000 0a6e 1500 ffff ff00 0000 0000

0x0190: 0000 0001 0002 0000 0a6e 1600 ffff ff00

0x01a0: 0000 0000 0000 0001 0002 0000 0a6e 1800

0x01b0: ffff ff00 0000 0000 0000 0001 0002 0000

0x01c0: 0a6e 1900 ffff ff00 0000 0000 0000 0001

0x01d0: 0002 0000 0a6e 1a00 ffff ff00 0000 0000

0x01e0: 0000 0001

domingo, 13 de marzo de 2016

Automatizacion del hogar - Orbivo S20

Para la automatización de tomas eléctricas, he seleccionado el Smart Socket Orbivo S20. Este equipo se puede manejar desde una aplicación para smartphone, y se conecta mediante la red WiFi.

Revisándolo por dentro, se ve como un rele acompañado de una electrónica simple, el adaptador WiFi se encuentra en una segunda tarjeta montada sobre la tarjeta principal.

Revisándolo por dentro, se ve como un rele acompañado de una electrónica simple, el adaptador WiFi se encuentra en una segunda tarjeta montada sobre la tarjeta principal.

Suscribirse a:

Entradas (Atom)